Я не буду оформлять эту заметку в white-hat стиле и делать вид, будто бы это - "уведомление о security-риске". Описываемая ниже ситуация с утечкой мнформации возникла исключительно в результате неграмотности и нечистоплотности некоторых персонажей, и реальной угрозы для безопасности не представляет. Information should be free!

Случилось так, что по работе мне понадобились электронные альбомы некоторых художников, которые были обнаружены в сети в ранее не встречавшемся мне формате .aeh. Первые две репродукции открывались, далее предлагалось отстегнуть 400 р. за пароль. Естественно, такая наглость со стороны российских пиратов, не имеющих ни малейших прав торговать репродукциями известных европейских художников, меня несколько задела.

Не найдя в сети никакой информации по *восстановлению паролей*, я приступил к исследованию формата. Выяснилось, что расширение .aeh означает Advanced Embedded Hypertext, а при запуске ридера незапароленный контент распаковывается в temp аналогично .chm. Заголовок файла: ALDO.

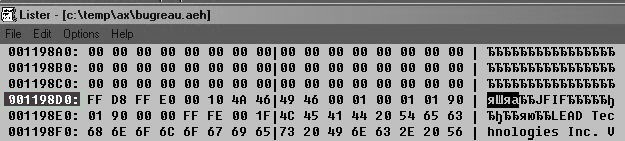

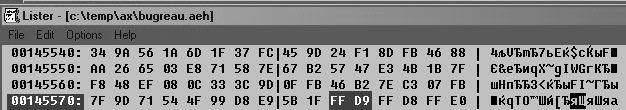

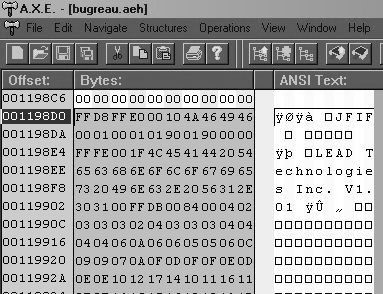

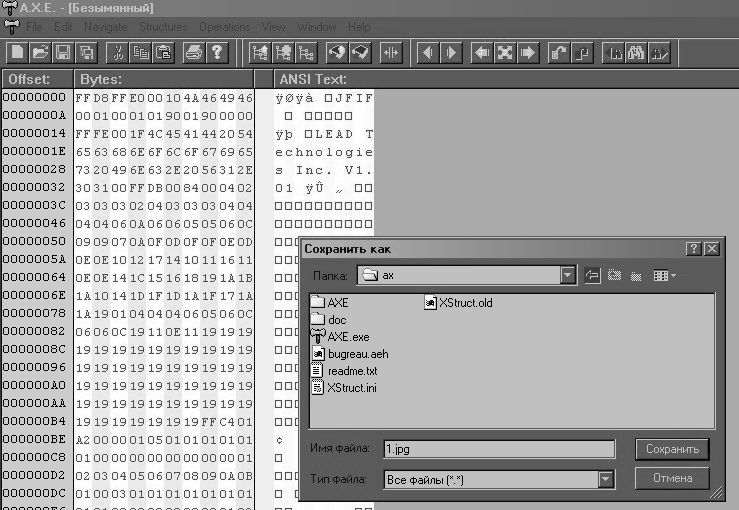

Картина прояснилась при просмотре файла в шестнадцатиричном виде. Ресурсы (.html, .gif и так нужные мне .jpg) оказались попросту свалены все подряд, так что извлечение нужных стало только делом времени. Поиск по начальным [FF D8] и конечным [FF D9] байтам и копирование оффсетов в другое окно редактора - вот и вся безопасность =)

Пошаговая процедура:

Могу добавить, что в двух исследованных мной файлах была обнаружена строка Van Gogh. Part I, хотя это были альбомы других художников, из чего можно сделать вывод о банальной (и неаккуратной) замене контента в шаблоне. Как реализована защита паролем - хрен его знает, да и несущественно. Либо javascript, либо где-нить в ридере.

Cпасибо ALexx3 за интерес и поправки.