Введение

Spyware - один из наиболее опасных рисков для домашних и корпоративных пользователей в наши дни. Такие проверенные средства обеспечения безопасности как антивирусы и файрволлы в большинстве случаев помогают противостоять многим внешним угрозам, но оказываются бессильны против spyware.

Spyware представляет собой программное обеспечение, предназначенное для отслеживания действий пользователя, зачастую устанавливаемое на компьютер без ведома того, кто за ним работает.

Среди вредоносных программ, относящихся к spyware, можно выделить кейлоггеры - программы, записывающие в отдельный файл всё, что было набрано на клавиатуре; средства слежения за тем, какие сайты посещает пользователь; в некоторых случаях дело доходит даже до кражи паролей и другой важной информации. Некоторые виды spyware открывают лазейку - "черный ход" в защите системы, и позволяют злоумышленникам анонимно управлять им, другие способны записывать не только нажатия клавиатуры, но и снимки экрана, видео с веб-камеры или аудио с подсоединенного микрофона.Наличие spyware на компьютере может нанести серьёзный ущерб как деловой, так и личной репутации, привести к утечке важной информации, сделать некоторые ресурсы и возможности недоступными. К тому же, нельзя забывать о том, что spyware в процессе своей работы задействует критические ресурсы компьютера - его вычислительную мощность и оперативную память, которые отбираются у задач, назначенных пользователем. Во многих случаях работа spyware существенно снижает производительность компьютера.

Изначальная целевая аудитория материала - зарубежные юзеры с пониженным IQ, так что не удивляйтесь языку. Несмотря на это, представленная информация может оказаться полезной и всем остальным.

Общая оценка риска

Текущая ситуация с массовым распространением такого вида вредоносных программ, как spyware регулярно изучается специалистами по защите информации и экспертами в некоторых смежных областях, таких как электронная коммерция, Интернет-реклама, предотвращение преступлений, совершаемых с помощью высоких технологий.

Чтобы предоставить как частному потребителю, так и компаниям объективную картину риска, трудятся представители государственных агентств, частных компаний, специализирующихся на создании программных продуктов, позволяющих обнаружить и удалить spyware, занимающихся анализом ситуации в интернете, а также специалисты независимых общественных организаций, занимающихся вопросами неприкосновенности личной жизни и важной информации. Данные исследований регулярно публикуются, созданы объединения, основной целью которых стала борьба с угрозой spyware.

Одной из первых таких объединений стал COAST (Consortium of Anti-Spyware Technology vendors),

созданный в 2003-м усилиями лидеров рынка антивирусных и anti-spyware программных решений. Однако из-за разногласий по организационным и этическим вопросам от участия в Консорциуме отказались некоторые ведущие производители.

Следующим важным шагом стало создание ASC (Anti-Spyware Coalition) силами тех же ведущих компаний и при содействии известной правозащитной организации CDT (Center for Democracy and Technology). Крупные компании, такие как AOL, Webroot, Forrester Research опубликовали обширную документацию по проблематике spyware.

Чтобы противостоять spyware на юридическом уровне, создаются такие законопроекты как SPY ACT (Securely Protect Yourself Against Cyber Trespass) и SPY BLOCK Act (Software Principles Yielding Better Levels of Consumer Knowledge). Созданы юридические прецеденты, когда компаниям, занимавшимся распространением spyware, пришлось заплатить миллионные суммы за вторжение в личную жизнь граждан и деловые операции компаний.

Однако всё это не останавливает тех предпринимателей, кто решается поступиться деловой этикой ради огромных прибылей. По данным исследований, ежегодная прибыль от распространения spyware оценивается в 2 миллиарда долларов США, оценка сопряженного рынка adware составляет 2.86 миллиарда в год.

В этих исследованиях, при всей их компетентности, практически невозможно учесть долю дохода, получаемого злоумышленниками от спланированных и направленных против конкретных компаний и частных лиц преступлений.

Отчет GAO Emerging Cybersecurity Issues Threaten Federal Information Systems также обращает внимание на угрозу spyware для правительственных информационных систем США, и приводит факты недостаточной готовности некоторых агентств противостоять этой угрозе.

Таким образом, масштаб угрозы spyware сложно переоценить; более вероятно, что отдельные серьёзные инциденты остаются неизвестными исследователям, а соответственно и широкой публике.

Рынок решений, направленных на борьбу со spyware, также внушителен: его оценка увеличилась от 12 миллионов долларов в 2003-м году до приблизительно 305 миллионов в 2005-м.

Насколько же на самом деле широкое распространение приобрели вредоносные программы? В специализированных отчетах фигурируют следующие данные: по сравнению с последними месяцами 2004-го, количество зараженных компьютеров несколько снизилось (за счет более широкого распространения защитных программных продуктов): с 88% до 87% для компьютеров, принадлежащих организациям (55% таких компьютеров оказались инфицированы опасными формами вредоносных программ; в общее же число вошли и те, которые содержали cookies - небольшие текстовые файлы, которые могут быть использованы для сбора личной информации), и с 92% до 88% для частного сектора.

На многих из исследованных компьютеров было обнаружено более 25 spyware приложений одновременно, в среднем же на одну машину приходится 7.2 единицы spyware - и это при том, что даже единичное заражение ставит под угрозу всю важную информацию и снижает производительность компьютера. В опубликованном Webroot отчете State of Spyware фигурирует цифра в 26.2 миллиона - столько единиц spyware было идентифицировано в ходе их исследования.

Многие пользователи даже не подозревают о наличии spyware на их компьютере - до тех пор, пока не будет утрачена важная информация, либо большое количество посторонних программ не начнет явно сказываться на производительности компьютера. Важно позаботиться о своей безопасности раньше, не дать мошенникам воспользоваться технологиями слежки для своей наживы.

Для большинства тех, кто сталкивался на своём опыте со spyware, проблема заключается по большей части в том, что spyware использует ресурсы компьютера, занимая ресурсы и пропускную способность, могут появляться непрошенные поп-апы, иконки, тулбары и тому подобные рекламные объекты.

Некоторым же повезло меньше. В тех случаях, когда spyware появляется на компьютере не просто в результате рекламной кампании, основанной на этически сомнительных способах промоушна, а следуя чужой злонамеренной воле, направленной против определенного лица или компании, убытки и негативные, вплоть до катастрофических, последствия не заставляют себя ждать.

Одним из наиболее опасных типов spyware являются кейлоггеры. Подобная программа может сохранять все набранные на клавиатуре символы, в некоторых случаях - делать скриншоты, а также записывать аудио с микрофона и видео с вебкамеры. Вся эта информация может быть автоматически переслана лицу, установившему кейлоггер.

Злоумышленники могут использовать кейлоггеры, чтобы получить доступ к важной конфиденциальной информации - паролям, PIN-кодам, финансовым данным и личной переписке. В ряде случаев кейлоггер действовал не привлекая внимания владельцев компьютеров в течение длительного времени, и это приводило к серьёзным утечкам данных.

Одним из самых громких случаев стала попытка ограбления лондонского филиала банка Sumitomo Mitsui, когда с помощью кейлоггера преступники получили доступ к конфиденциальной информации и пытались похитить 220 миллионов фунтов (423 миллиона долларов) с 10 счетов в банке. Данные для доступа к счетам были собраны с помощью кейлоггера. Ограбление удалось предотвратить. В ходе расследования, организованного UK National Hi-Tech Crime Unit, была установлена личность одного из злоумышленников, которым оказался гражданин Израиля, 32-летний Yeron Bolondi, задержанный с помощью израильских полицейских.

Некоторые эксперты по защите информации придерживаются мнения, что на каждый инцидент с безопасностью банковской информации, предотвращенный и получивший огласку, приходится до десятка случаев успешного мошенничества, и такие виды вредоносных программ, как кейлоггеры, играют в этом не последнюю роль.

Для частных лиц spyware несет не меньшую опасность, чем для организаций. Наличие spyware на компьютере пользователя может привести к его увольнению, если речь идет о рабочем месте, к разрыву семейных отношений, если вредоносные программы захватывают домашний компьютер. Недостаточная осведомленность пользователей о том, как обнаружить и удалить spyware, зачастую не может служить достаточным оправданием для компрометирования важной деловой информации. Так же вам будет сложно объяснить своей семье этой причиной наличие адресов порнографических сайтов в истории браузера, а иногда - и в качестве домашней страницы, иногда с шокирующим и крайне непристойным содержимым.

Ещё один тип spyware носит название Browser Helper Objects. По сути, к Browser Helper Objects могут относиться и достаточно безвредные плагины для браузера, такие как дополнительные средства поиска от Google или Yahoo, кнопка Anonymizer.com и так далее. Однако многие представители этой категории получили известность как весьма опасные и распространенные spyware и adware компоненты - Gator(GAIN), Xupiter, CoolWebSearch И другие.

В известном журнале Wired опубликован случай, когда наличие CoolWebSearch на рабочем компьютере привело пользователя к тюремному заключению, после того как работодателем были обнаружены изображения, которые могут быть классифицированы как порнография с участием несовершеннолетних. Мужчина получил приговор к заключению на три месяца и запись об уголовном преследовании по факту преступления на сексуальной почве. В другом случае подобные действия Browser Helper Objects привели Фреда МакФерлейна, религиозного владельца магазина в Джорджии, к разводу с его супругой, которая отказалась принимать на веру что "компьютер сам сделал это".

Пути распространения spyware

Сама по себе проблема spyware получает всё большее освещение, тем не менее, многие пользователи могу задаться вопросом: как же именно вредоносные программы проникают на компьютер? Уже существует множество anti-spyware приложений, позволяющих обнаружить и удалить spyware, однако гораздо лучше применять предупредительные меры, чтобы обезопасить себя, свой бизнес или семью от угрозы вторжения в частную жизнь или деловые отношения заранее. В данной статье будут рассмотрены пути, которыми распространяется вредоносное программное обеспечение, и способы обезопасить машину от шпионских программ.

Начать нужно с того, что по сей день ведущие производители anti-spyware и исследователи в области защиты информации так и не пришли к единому определению spyware, несмотря на неоднократные попытки. Существует несколько различных определений, данных компетентными экспертами, суть которых в целом сводится к тому, что spyware - это программы, устанавливаемые и действующие без ведома пользователя, и предназначенные для сбора информации о системе, на которой они установлены - от анонимных данных вроде статистики использования программ и посещения веб-сайтов, до настоящего шпионажа - перехвата паролей и другой конфиденциальной информации. Трудность в поисках единого верного определения spyware в том, что его производители и распространители в свою очередь прилагают все усилия, чтобы затруднить как техническую, так и юридическую борьбу со spyware.

Так, одним из наиболее распространенных путей распространения spyware является добровольная установка его самим пользователем, не пожелавшим тратить время на чтение лицензионного соглашения на установку очередной "бесплатной" программы, в котором явным образом было указано, что при установке, к примеру, комплекта забавных "смайликов" для почтового клиента или средства мгновенного обмена сообщениями (ICQ, AOL и т.д.) также устанавливается и некоторое программное обеспечение, несущее функции мониторинга или доставки рекламных сообщений.

Конечно, читать эти лицензионные соглашения - удовольствие небольшое, особенно для пользователя, неискушенного в специфических юридических терминах. Нередко для прочтения полного текста требуется нажать Page Down до сотни раз - гораздо проще на первый взгляд принять это соглашение и нажать кнопку "далее". Компания PC PitStop даже провела своеобразное исследование внимательности пользователей к текстам лицензионных соглашений. В аналогичном соглашении к своей программе PC PitStop указали явным образом, что каждый, кто даст своё согласие по электронной почте, получит чек на тысячу долларов. За 4 месяца и 3000 скачиваний программы за вознаграждением обратился всего один человек.

Резюме: внимательно относитесь к различным бесплатным программам и дополнениям. Многие из производителей freeware действительно производят качественные продукты и ни в коем случае не станут подвергать свою репутацию риску, включая spyware или adware в установочный комплект, однако некоторые люди с сомнительными этическими нормами ставят своими действиями под подозрение как честных freeware программистов, так и крупные компании, такие как Google и Microsoft, маскируя свои шпионские модули под их продукты. В случае сомнений внимательно изучите лицензионное соглашение - такое вложение времени в свою безопасность вполне оправданно.

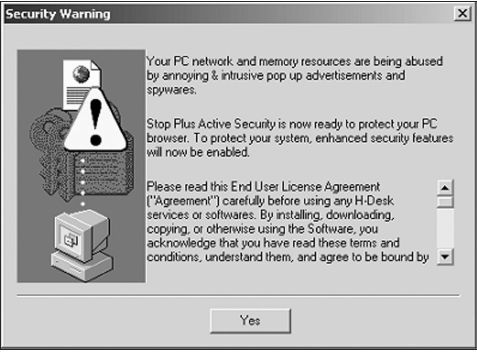

Другим способом проникновения spyware на компьютер является имитация установочных окон или сообщений о системных ошибках, которые на самом деле представляют собой обычные изображения, но при нажатии на них происходит установка вредоносной программы. Можно увидеть пример такого "окна" ниже:

Несложно установить, что подобные окна - просто трюк распространителей опасных компонентов. Для этого достаточно кликнуть на подозрительном "окне" правой кнопкой мыши - если вы увидите контекстное меню браузера, то это "окно" скорее всего, имеет отношение к нежелательным программам. Также будьте бдительны в отношении pop-up и баннеров, особенно на сайтах сомнительного содержания - на рекламной картинке может быть изображено и написано всё, что угодно, в привлекательной форме, однако ссылка может заканчиваться установкой spyware на ваш компьютер.

Весьма опасны так называемые drive-by downloads - для установки вредоносной программы от пользователя требуется не более чем зайти на определенный сайт. Сам процесс установки в этом случае также полностью скрыт от пользователя. Чтобы избежать подобного мошенничества, рекомендуется сменить Internet Explorer на более безопасный браузер, такой как Mozilla Firefox или Opera. Помимо этого, эффективным предупредительным действием обладают такие программы, как SpywareBlaster - они заранее запрещают установку spyware, и при условии регулярного обновления базы данных подобной программы, вы можете быть надежно защищены от drive-by downloads и некоторых других видов spyware. Необходимо также следить за общей безопасностью системы - уязвимостями может воспользоваться большое разнообразие вредоносных программ, включая червей, spyware. Незащищенная система также может быть использована для рассылки спама без вашего ведома, что может привести вас к судебному преследованию.

Наиболее опасной ситуацией можно назвать ту, когда шпионская программа сознательно устанавливается на ваш компьютер злоумышленником - для того, чтобы похитить вашу конфиденциальную информацию. Это может быть сделано разными методами, не исключая физического доступа к компьютеру. Единственным решением данной проблемы может быть регулярное сканирование процессов, работающих на вашем компьютере с помощью специальной программы - в следующей части статьи мы остановимся на этом подробнее.

В специализированных отчетах упоминаются случаи, когда spyware попадало к пользователям вместе с приобретенным компьютером. Для предотвращения подобной ситуации немедленно проверяйте систему на наличие подозрительных программ, в особенности, если вы приобрели компьютер, бывший в употреблении.

Следует упомянуть ещё одну трудность в точном определении spyware. Существует ряд коммерческих программных продуктов, изначально предназначенных для мониторинга деятельности пользователя - включая перехват ввода с клавиатуры, скриншотов и так далее. Данные программы можно сопоставить с камерами наблюдения - магазины и другие предприятия используют их для своей безопасности, в то же время, если вы обнаружите такую камеру, скрытно установленную в ваших апартаментах - это будет явным вторжением в личную жизнь. Средства программного мониторинга могут использоваться в компаниях для предотвращения нецелевого использования компьютеров, родителями – для контроля онлайн-активности своих детей, и в некоторых других случаях. Эксперты сошлись во мнении, что подобные программы вполне могут быть использованы легально. В то же время производители подобных программ активно протестуют против того, чтобы их продукты были причислены к spyware, и внесены в базы anti-spyware средств, постоянно модифицируют программный код для того, чтобы избежать обнаружения. Всё это вносит дополнительные сложности в точное определение spyware и борьбу с этой угрозой.

Обнаружение и удаление spyware

Для собственной безопасности каждый пользователь должен быть осведомлен о риске, связанном с возможным заражением spyware, и внимательно относиться к подозрительным признакам, которые могут указывать на наличие spyware на домашнем компьютере или рабочем месте.

Нередко spyware никак не проявляет себя явным образом, особенно в наиболее опасных случаях, когда используется кейлоггер или подобное средство слежки. Тем не менее, существуют как косвенные признаки, которые должны привлечь особое внимание пользователя к безопасности, так и способы поиска подозрительных программ - не стоит пренебрегать ни тем, ни другим.

Вот ряд признаков, которые должны сразу обращать ваше самое пристальное внимание к проблеме:

N Появление поп-апов и других рекламных окон, даже когда компьютер отключен от сети;

N Возникновение новых иконок на рабочем столе или в системном трэе;

N Домашняя страница и страница поиска в браузере "самостоятельно" изменяются;

N Результаты поиска по вполне обычным ключевым словам дают ссылки только на рекламу или порнографию;

N В браузере возникают новые панели, кнопки, меню;

N Некоторые функции браузера, такие как Tab или перегруппировка тулбаров, перестают действовать;

N При наборе адресов посещаемых вами сайтов, браузер перенаправляется на совершенно другие, иногда внешне похожие сайты, либо возникают поп-апы и подобные объекты;

N Внезапное возникновение сообщений об ошибках, в особенности содержащих ссылки на сайты;

N Производительность компьютера и скорость работы в Интернете существенно снижаются;

N Загрузка операционной системы начинает занимать продолжительное время;

N Когда компьютер не подключен к Интернету, появляются запросы на соединение без участия пользователя.

Все эти признаки с большой вероятностью означают, что ваш компьютер работает не только на вас. Первое, что нужно сделать в таких случаях - провести сканирование с помощью антивирусных и anti-spyware приложений, удостоверившись в наличии последних обновлений баз этих программ.

Также рекомендуется провести дополнительный поиск подозрительных процессов вручную. Вы можете проверить свои сетевые соединения командой netstat -an. Нужно отметить интерпретация вывода команды требует некоторой подготовки, так что менее опытные пользователи могут воспользоваться бесплатными программами, предоставляющими интуитивно понятное визуальное представление данных.

Что ещё можно сделать для точного обнаружения подозрительных программ?

Вы можете проинспектировать некоторые места в операционной системе, где могут скрываться подозрительные программы и компоненты. Существуют различные программы для проверки списка автозагрузки, но надежнее удостовериться в надежности системы собственноручно.

Для ручной проверки вам потребуется надежный файловый менеджер. "Проводник", входящий в состав Windows, этой характеристике не соответствует, кроме того, он не приспособлен для быстрых действий в критических ситуациях. Существует немалое количество как коммерческих, так и бесплатных файловых менеджеров - наверняка один из них покажется вам наиболее удобным.

Стоит обратить внимание на пункт меню "Автозагрузка" - там могут находиться ярлыки для запуска нежелательных программ. Можно проверить этот пункт как напрямую из меню, так и при помощи файлового менеджера - по адресу %USERPROFILE%\Главное меню\Автозагрузка (переменная %USERPROFILE% обозначает путь \Documents and Settings\название_профиля_пользователя\) и \Documents and settings\All Users\Главное меню\Автозагрузка.

Стоит также обратить внимание на системный реестр. Редактор реестра входит в состав Windows и вызывается командой regedit, также существуют альтернативные редакторы, такие как RegHance от производителя anti-spyware Lavasoft, известного своим продуктом Ad-Aware.

Ключ \HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ также может содержать записи об автозагрузке нежелательных приложений.

В таких папках, как %USERPROFILE%\Local Settings\Temp\, %WINDIR% (\Windows, \Winnt), %SYSTEMROOT% (\Windows\System32, \Winnt\System32) могут находиться опасные приложения или их установочные комплекты. Это можно проверить, отсортировав содержимое папок по времени и проверив последние по времени создания файлы. В случае исполняемых (.exe, .dll) файлов это можно сделать даже при помощи "Проводника" Windows, запросив информацию о свойствах файла.

Spyware и руткиты: скрытая угроза

Понятие руткита пришло из мира UNIX-подобных операционных систем. Руткит - набор инструментов, использовавшихся хакерами для скрытия своего присутствия в уже взломанной системе, обеспечения дальнейшего доступа, реализации шпионских возможностей, таких, как отслеживание клавиатурного ввода других пользователей. Таким образом, spyware-функциональность присутствовала в ряде руткитов для UNIX/Linux/Solaris ещё в прошлом веке.

В настоящее время производители spyware начинают использовать руткиты для сокрытия присутствия spyware как от пользователя, так и от средств обнаружения и удаления вредоносных программ: руткит может отклонять обращения к файлам, папкам, процессам и ключам реестра, создавая видимость отсутствия вредоносных компонентов.

Руткиты могут модифицировать системные файлы Windows таким образом, что когда anti-spyware сканер или антивирус ведет поиск подозрительных компонентов, измененные системные функции скрывают существование руткита. Тем не менее, существуют методы обнаружения и удаления руткитов, производители anti-spyware занимаются вопросом интеграции соответствующих средств в свои продукты.

В большинстве случаев комбинирования руткитов и spyware руткит несет лишь функции скрытия факта присутствия шпионских программ от пользователя и защитных средств. Но так как руткиты могут модифицировать базовые функции ядра Windows, то они сами по себе представляют угрозу для стабильной работы системы. В случае недостаточно компетентного программирования, руткиты нередко приводят к сбоям и "синему экрану смерти", могут стать причиной утери важных данных.

В попытках противостоять этой угрозе, некоторые производители anti-spyware также включают в свои продукты функциональность руткитов. "Боевые действия" смещаются в область ядра операционной системы - сферу, практически недоступную для абсолютного большинства десктоп-приложений, и соответственно - для пользователей, не обладающих специфическими познаниями в этой области. Безусловно, современные anti-spyware средства должны защищать пользователя от этой угрозы, но их производители должны быть абсолютно уверены в использовании надежного кода, не приводящего к сбоям Windows при действиях на уровне ядра. Например, компания Aluria заявляет об успешной работе своих anti-spyware/anti-rootkit продуктов и отсутствии жалоб со стороны пользователей.

Хотя в большинстве случаев к комбинированию spyware и руткитов прибегают скрытные компании, ведущие бизнес на грани легальности, такие как ContextPlus, наиболее широкое освещение получил скандал с использованием spyware руткита в механизме защиты от копирования, использованной крупнейшей корпорацией SONY.

В 2004-м году SONY BMG приступила к распространению аудио-дисков, оснащенных защитой от копирования XCP, разработанной компанией First 4 Internet. Данная защита стала также известна как SONY DRM (Digital Rights Management). Диск, защищенный таким образом, можно было прослушать только с помощью содержащегося на нем Music Player (MediaJam).

Наличие руткита и методик сбора информацией о пользователях было установлено осенью этого года специалистом компании Sysinternals и автором программы RootkitRevealer Марком Руссиновичем.

Собранные им данные показывают, что в систему устанавливается руткит, скрывающий присутствие своих файлов и перехватывающий обращения к CD-приводу, вставляющий шум при попытке считать аудио-дорожки с диска любым другим плеером. Руткит не отмечен в списке "Add/Remove Programs" и не имеет своего деинсталлера. Кроме этого, на сервер SONY скрытно сообщалась информация о проигрываемых дисках. Все эти подозрительные действия никак не обозначены в лицензионном соглашении SONY DRM. Более того, признанный эксперт Марк Руссинович выступил с критикой по поводу компетентности создателей руткита, в котором была обнаружена серьёзная уязвимость. Также им была создана демонстрационная программа, вызывающая сбой на компьютере с установленным руткитом от SONY.

Создатели вредоносных программ не пропустили этот факт мимо внимания, и вскоре появилась опасная программа Backdoor.IRC.Snyd.A (Backdoor.Ryknos), атакующая уязвимость в рутките. Другим неожиданным последствием стало то, что наличие руткита позволяло участникам популярной онлайн-игры World of Warcraft скрывать от поставляемого с игрой spyware Warden "читы", позволяющие получить преимущества над другими игроками. Широкое освещение ситуации со spyware руткитом SONY в масс-медиа привело к тому, что SONY отказалась от дальнейшего использования руткита. SONY и Amazon.com предлагают пользователям возврат денег за диски с DRM (получившим также название XCP.Sony.Rootkit) либо обмен на аналогичные диски, не содержащие опасных компонентов. По некоторым оценкам, всего было продано более 500.000 дисков нескольких десятков популярных исполнителей.

Присущее руткитам скрытное поведение также замечено за одним из наиболее распространенных и вредоносных представителей spyware CoolWebSearch.

Уже упоминавшаяся компания ContextPlus использует в своих spyware-программах Apropos и EliteBar как техники присущего руткитам перехвата низкоуровневых системных обращений, так и характерные для полиморфных вирусов приемы автоматической модификации вредоносного кода, затрудняя обнаружение и удаление spyware от ContextPlus.

Ещё одним тревожным событием стало недавнее обнаружение компанией FaceTime Security Lab червя, распространяющегося через службу AOL Instant Messaging и объединяющего как характерные для червей методы заражения и вредоносные возможности, так и средства шпионажа, и в довершение скрывающего свою деятельность присущими руткитам способами. Специалистами установлено, что контролирующая червя (а соответственно, и тысячи уже зараженных компьютеров) группа злоумышленников располагается на Среднем Востоке.

Десять лет назад руткиты считались экзотическим инструментарием элитных хакеров, сейчас же ими гораздо чаще пользуются в сфере интернет-маркетинга, считает ряд экспертов. Производители защитных программ, к их чести, не собираются отступать перед этой угрозой, и совершенствуют методы обнаружения и безопасного удаления руткитов.

Средства anti-spyware

Ad-Aware SE

Одно из первых и наиболее известных anti-spyware решений, по сей день остающееся на вершине рынка персональных защитных средств. Среди возможностей стоит отметить гибкость этой программы: возможность расширения её возможностей за счёт плагинов, таких как LSP Explorer и FileSpecs. Работающий в режиме реального времени монитор Ad-Watch предохраняет компьютер от заражения adware и spyware во время работы в Интернете. Кроме этого, привлекает внимание поддержка скинов и языковых файлов, что делает интерфейс программы гибким и легко настраиваемым по вкусу пользователя.

Spybot - Search & Destroy

Известное anti-spyware решение. Помимо обычных функций сканирования и удаления spyware, присутствуют такие инструменты, которые позволяют безопасно удалить файлы Secure Shredder, Immunize - аналогичное SpywareBlaster решение для профилактической блокировки spyware, просмотр различных компонентов операционной системы, работающий в режиме реального времени монитор TeaTimer, защита браузеров Internet Explorer и Opera. Программа также поддерживает различные стили оформления.

SpySweeper

Anti-spyware сканер, способный также работать в режиме реального времени. Произведен компанией, известной своими исследованиями в области spyware. Отличительной особенностью может послужить возможность получения и чтения пользователем новостей касательно spyware.

SpywareBlaster

В отличие от вышеперечисленных решений, SpywareBlaster - это не сканер, а средство профилактической блокировки, защищающее браузеры Internet Explorer и Mozilla Firefox. Рекомендуется для использования совместно с Ad-Aware для пользователей, предпочитающих Mozilla Firefox так же, как Spybot - Search & Destroy поможет сторонникам Opera.

EULAlyzer

Уникальное средство автоматического распознавания потенциальных признаков упоминания spyware в лицензионных соглашениях, которое поможет избежать чтения объемистых лицензий.

RootkitRevealer

Средство обнаружения наиболее скрытных из потенциально опасных программ - руткитов, внедряющихся глубоко в операционную систему и способных служить прикрытием spyware. С помощью RootkitRevealer был обнаружен SONY spyware руткит, что привело к широкому оповещению публики и отказу компании SONY от дальнейшего использования своей опасной схемы защиты от копирования.

Источники:

Emerging Cybersecurity Issues Threaten Federal Information Systems (US Government Accountability Office Report to Congressional Requesters)

Monitoring Software on Your PC: Spyware, Adware, and Other Software (Staff ReportFederal Trade Commission)

State of Spyware (Webroot Software)

Gatekeeper: Monitoring Auto-Start Extensibility Points (ASEPs) for Spyware Management (Microsoft Research & Taiwan National University)

A Spyware Survival Toolkit (Peter McGranaghan GIAC Security Essentials Certification)

Mark Russinovich weblog

Wired.com

eWeek.com

The Register